RedLine

Este es un reto de la plataforma de entrenamiento para Blue Team, CyberDefenders.

Escenario

Como miembro del equipo de seguridad Blue Team, su tarea consiste en analizar un volcado de memoria utilizando la herramienta Volatility. Su objetivo es rastrear los pasos dados por el atacante en la máquina comprometida y determinar cómo se las arregló para eludir el Sistema de Detección de Intrusiones de Red “NIDS”. Su investigación incluirá la identificación de la familia específica de malware empleada en el ataque, junto con sus características. Además, su tarea consistirá en identificar y mitigar cualquier rastro o huella dejada por el atacante.

Herramientas utilizadas

- Volatility

¿Qué es Volatility?

Volatility es un framework de código abierto (open source) bajo licencia GNU General Public License creado por AAron Walters, está escrito en python y se enfoca principalmente en el análisis forense de memoria, se utiliza principalmente en la respuesta a incidentes y el análisis de malware.

Recursos

- c86-REDSTEALER.zip

- MemoryDump.mem

Preguntas

P1 - ¿Cuál es el nombre del proceso sospechoso?

1

2

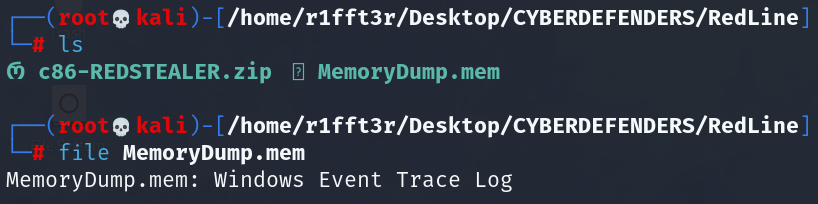

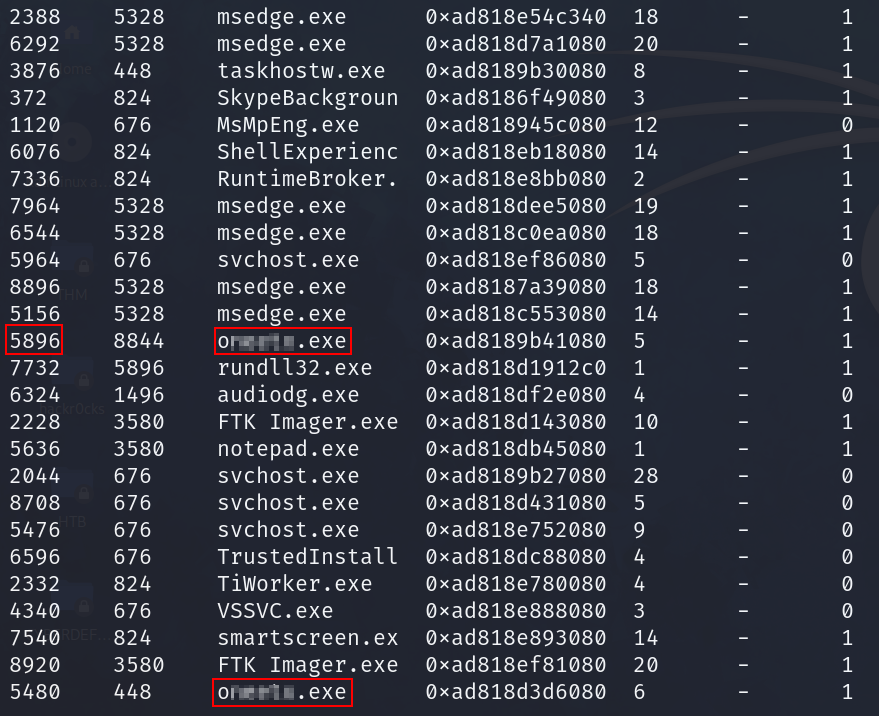

# Usa el plugin windows.pslist para listar procesos.

vol.py -f MemoryDump.mem windows.pslist

Listando los procesos existentes en el volcado de memoria se puede ver el proceso sospechoso on****.exe corriendo con el PID 5896.

P2 - ¿Cuál es el nombre del proceso hijo del proceso sospechoso?

1

2

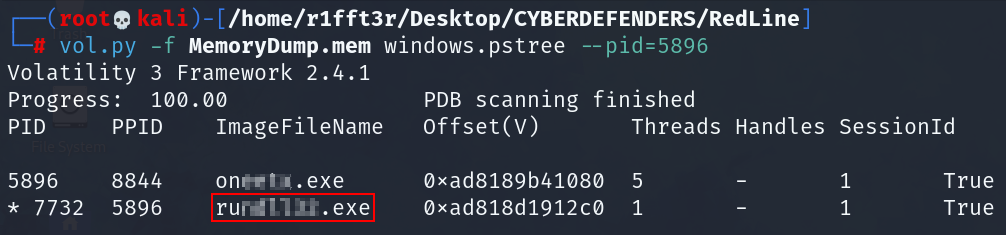

# Usa el plugin windows.pstree para listar el nombre de los hijos de los procesos.

vol.py -f MemoryDump.mem windows.pstree --pid=5896

Listando el nombre de los hijos de los procesos existentes vemos que el proceso ru****.exe** está corriendo como hijo de on****.exe.

P3 - ¿Qué protección de memoria se aplica a la región de memoria del proceso sospechoso?

1

2

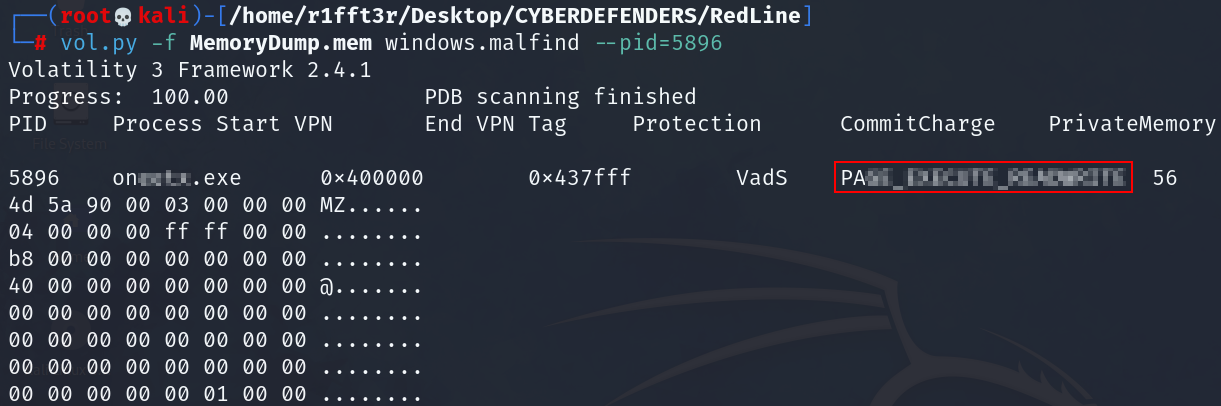

# Usa el plugin windows.malfind para analizar procesos de memoria.

vol.py -f MemoryDump.mem windows.malfind --pid=5896

Analizando el proceso de memoria con el PID correspondiente al proceso on****.exe, vemos que tiene una protección de memoria asignada como PA**_EX*****_RE*******, lo que permite que el código se ejecute, se lea y se modifique.

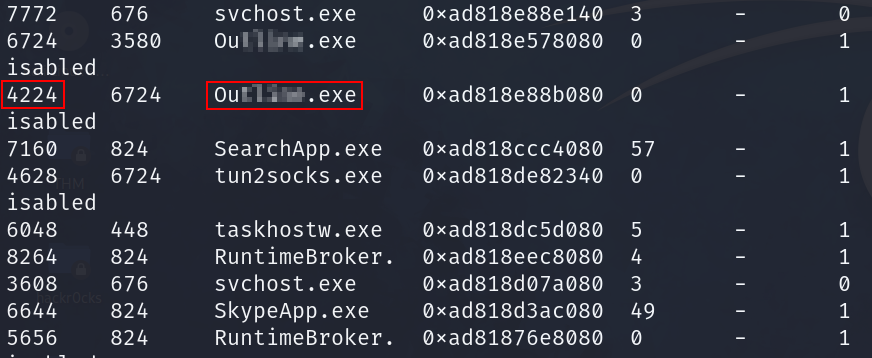

P4 - ¿Cuál es el nombre del proceso responsable de la conexión VPN?

1

2

# Usa el plugin windows.pslist para listar procesos.

vol.py -f MemoryDump.mem windows.pslist

Si miramos los procesos activos corriendo, podemos ver ou*****.exe que corresponde a la aplicación responsable de la conexión VPN del dispositivo.

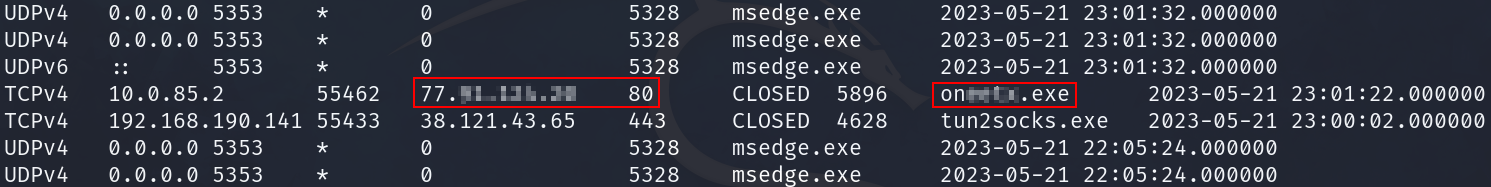

P5 - ¿Cuál es la IP del atacante?

1

2

# Usa el plugin windows.netscan para listar conexiones abiertas.

vol.py -f MemoryDump.mem windows.netscan

Listando las conexiones abiertas en la máquina podemos ver que on****.exe realizó una conexión TCP hacia la IP 77.**.***.** por el puerto 80, en la fecha 21/05/2023 a las 23:01:22 hrs.

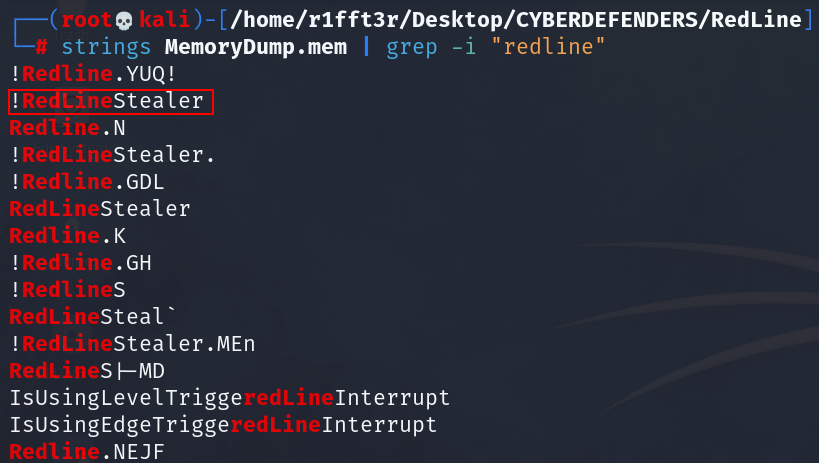

P6 - Basándonos en los artefactos anteriores. ¿Cuál es el nombre de la familia de malware?

1

strings MemoryDump.mem | grep -i <CHALLENGE NAME>

Usando el propio nombre del reto como pista, si buscamos por strings en la memoria, nos encontramos con el nombre de la familia de malware Redline Stealer.

Info - ¿Qué es Redline Stealer?

Es un tipo de malware de la familia de malware troyano conocida como stealer o infostealer.

Como su nombre lo indica (steal es robar en inglés), Redline Stealer se dedica a robar información de los usuarios, principalmente desde sus navegadores web, además de incorporar recientemente la habilidad de robar criptomonedas de varias billeteras virtuales.

Es del tipo “Malware as a Service”, o sea, se vende por, según señalan fuentes en línea, por alrededor de US$ 100 mensuales o unos US$ 200 de por vida.

fuente: https://www.csirt.gob.cl/noticias/alerta-de-seguridad-cibernetica-redline/

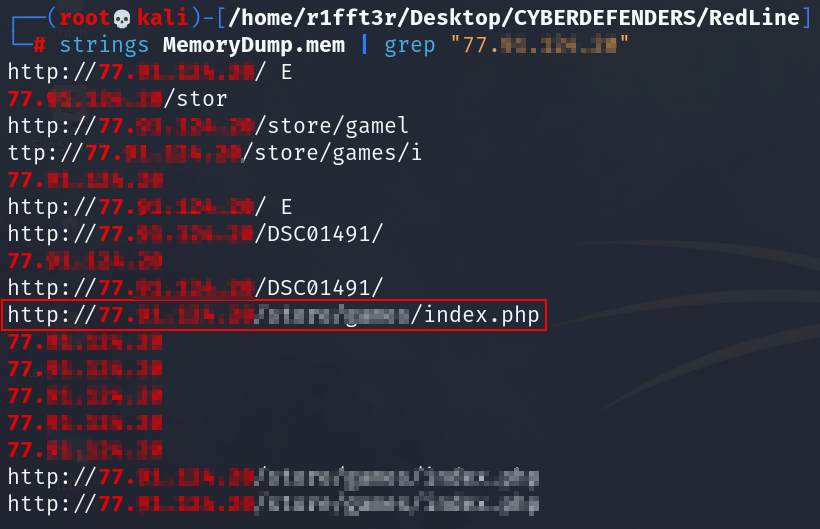

P7 - ¿Cuál es la URL completa del archivo PHP que visitó el atacante?

1

strings MemoryDump.mem | grep <ATTACKER IP>

Buscando por la dirección IP del atacante como string dentro del volcado de memoria, podemos ver que ingresó a la URL http://77.**.***.**/*****/*****/index.php

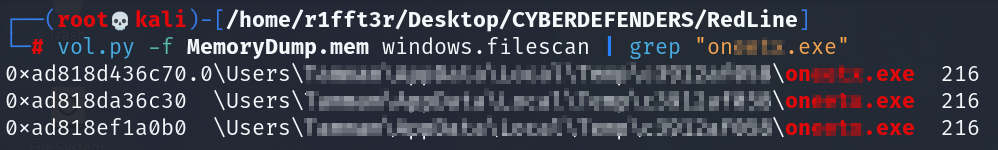

P8 - ¿Cuál es la ruta completa del ejecutable malicioso?

1

2

# Usa el plugin windows.filescan para ver la ruta completa de un archivo.

vol.py -f MemoryDump.mem windows.filescan | grep "on****.exe"

Mediante el plugin windows.filescan podemos ver la ruta completa del archivo malicioso on****.exe.

Como protegerse

Algunas medidas de protección contra este tipo de malware podrian ser:

Activar el segundo factor de autenticación en todas las cuentas que lo permitan.

Tener conciencia y reforzar, entre todos los miembros de la organización, la importancia de no hacer clic en enlaces que no nos conste sean seguros (phishing).

Evitar descargar software fuera de los sitios de los proveedores o las tiendas online de su sistema operativo (AppStore, Google Play, etc.).

No guardar contraseñas o números de tarjetas en el navegador web.

Eliminar cookies regularmente.

Implementar sistemas como DKIM, DMARC y SPF en el correo institucional.

Instalar un buen programa antivirus y antimalware desde sus propios sitios web o tiendas oficiales (como Google Play y App Store).